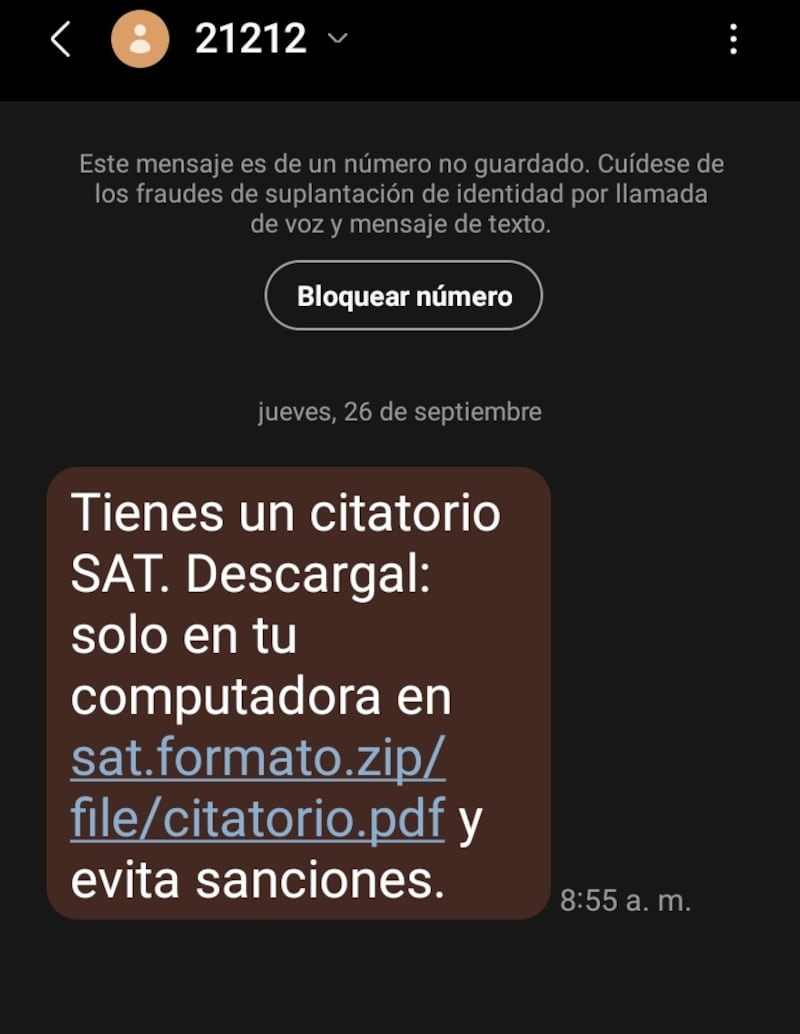

ción del mensaje SMS falso:

La víctima recibe un SMS que aparenta ser del SAT, indicando que hay un archivo PDF importante para descargar. Este mensaje es el anzuelo para hacer clic en un enlace malicioso.

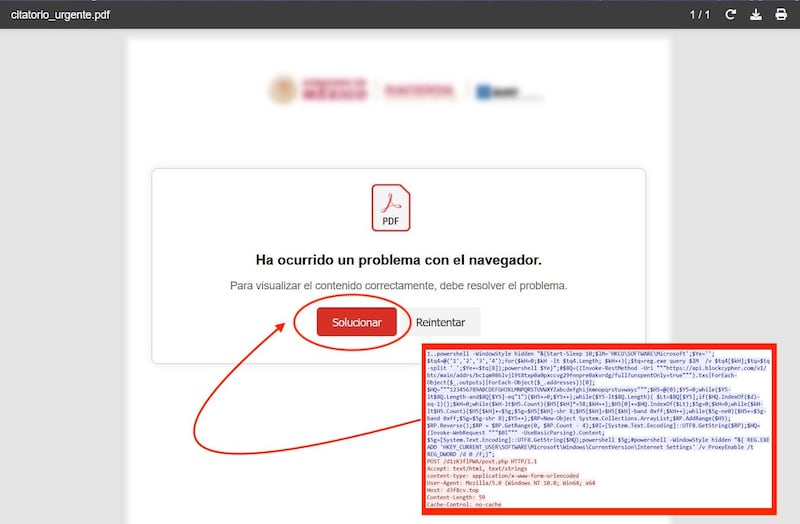

2. Apertura del supuesto PDF:

Al hacer clic en el enlace, en lugar de abrirse un archivo PDF, se despliega una página HTML que simula un documento en formato PDF. Este sitio muestra un error falso, que indica que el archivo no se puede ver correctamente.

3. Instrucciones para “solucionar” el problema:

La página muestra un botón de “Solucionar” que, al ser presionado, copia automáticamente un código malicioso en el portapapeles de la víctima sin que esta lo note.

4. Ejecución de comandos:

A continuación, el sitio pide a la víctima que presione Windows + R (comando que abre el cuadro de ejecución en Windows). Luego, se le indica que pegue el contenido copiado al portapapeles (el código malicioso) en esta ventana de comandos y que presione Enter.

5. Activación del malware:

Al seguir estas instrucciones, la víctima ejecuta el código, permitiendo que el malware se instale en su dispositivo. Este malware, identificado como Narnia RAT, da acceso remoto a los atacantes y les permite robar información bancaria y otros datos personales.

6. Persistencia del ataque:

Para evitar la detección y asegurar su presencia, el malware también instala un programa llamado Remote Utilities, que permite que los atacantes mantengan el control del dispositivo incluso si el malware principal es eliminado por algún antivirus.

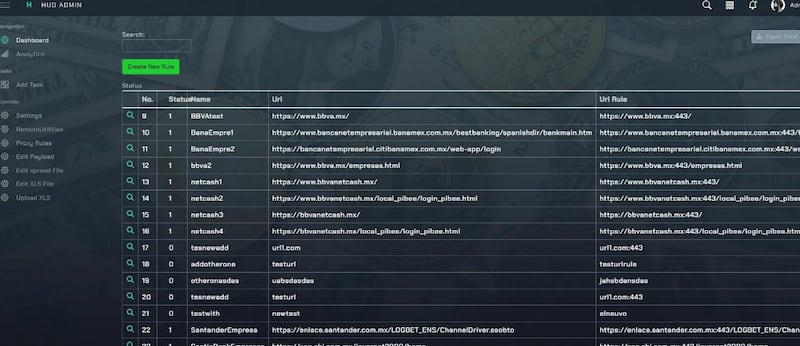

7. Robo de credenciales bancarias:

Finalmente, el malware comienza a monitorear la actividad del usuario, buscando credenciales bancarias y otros datos sensibles de aplicaciones financieras como Banamex, BBVA, Santander, entre otros. Estos datos se envían a los atacantes, quienes pueden utilizarlos para realizar transacciones no autorizadas.

Este paso a paso revela cómo la Botnet Fenix utiliza la ingeniería social para engañar a los usuarios, aprovechando la confianza en entidades como el SAT. Mantente alerta, no abras enlaces sospechosos, y revisa siempre la autenticidad de los mensajes que recibes, especialmente aquellos que solicitan descargar archivos o ejecutar comandos en tu dispositivo.